Nozomi Networks Enters Next Phase of Growth as Mitsubishi Electric Completes Acquisition

Read the NewsEn cualquier entorno tecnológico, la práctica de una higiene básica de ciberseguridad contribuye en gran medida a la resiliencia. Muchas prácticas básicas de ciberseguridad se trasladan de las TI a OT, con mayor énfasis en áreas como la segmentación y la supervisión continua para compensar las oportunidades poco frecuentes de aplicación de parches. Las mejores prácticas incluyen:

Diseñada específicamente para redes industriales, la plataforma Nozomi Networks destaca por su visibilidad a través del inventario automatizado de activos y la supervisión continua.

La visibilidad de lo que ocurre en su red es una piedra angular de la ciberseguridad; no se puede gestionar lo que no se ve. ¿Qué activos están conectados a su red? ¿A Internet? ¿Qué se comunica con qué, utilizando qué protocolos? ¿Quién se conecta, a qué, desde dónde? ¿Hay tráfico no autorizado? ¿Funcionan sus controles y políticas según lo previsto? Ninguna de estas preguntas puede responderse sin visibilidad, lo que implica

En los entornos industriales, la visibilidad de la red no sólo es esencial para la ciberseguridad, sino también para solucionar anomalías operativas y otros problemas. Por ejemplo, detectar anomalías en el tráfico de datos no solo puede indicar una posible intrusión cibernética, sino también el mal funcionamiento de un equipo que requiere atención inmediata.

La plataforma Nozomi Networks utiliza diversos métodos de recopilación de datos, como la supervisión de redes, la supervisión de endpoint , la supervisión inalámbrica y el smart polling, para proporcionar una visibilidad continua de todos sus activos y sus niveles de riesgo, incluso cuando no se están comunicando activamente.

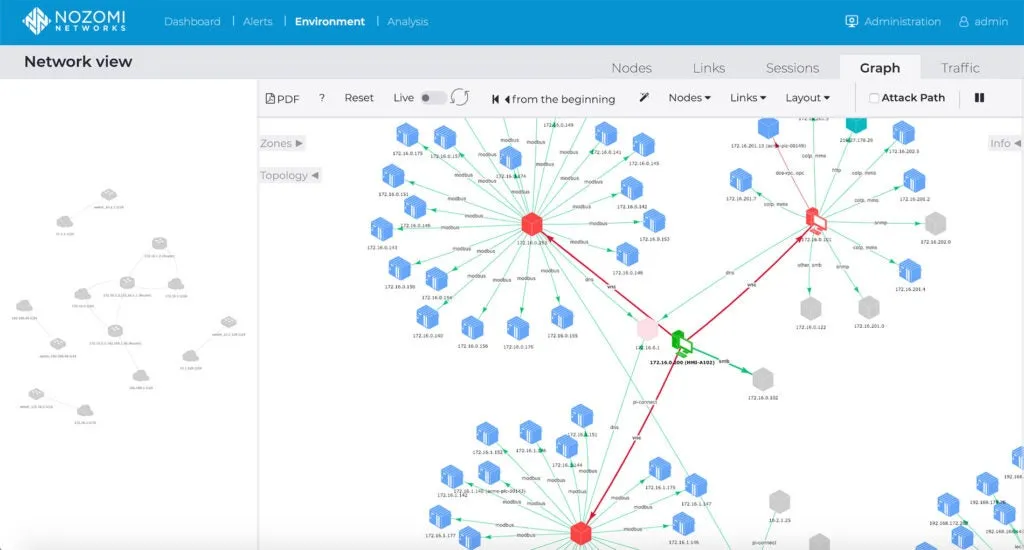

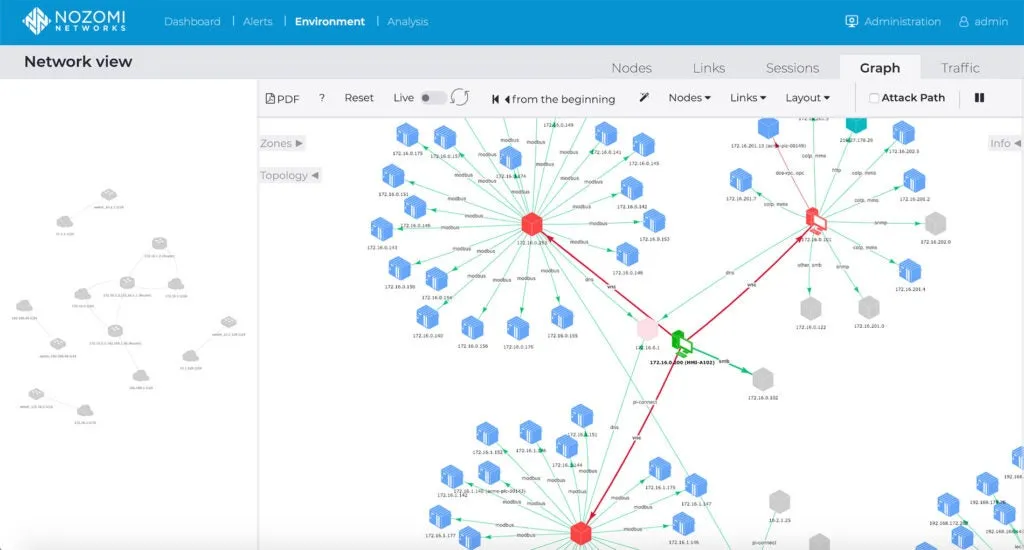

Una vez finalizada la instalación, la plataforma comienza a analizar el tráfico de la red ICS y crea una visualización interactiva que muestra una vista macro de toda la red, así como de cada activo y nodo individual, con la posibilidad de desglosar cualquier endpoint o conexión para ver los atributos detallados:

Este gráfico también proporciona visibilidad de las comunicaciones de red y pondrá de manifiesto cualquier infracción de las políticas de segmentación. Por ejemplo, la plataforma Nozomi Networks puede detectar cuándo los activos críticos están hablando con Internet y cuándo hay reglas de cortafuegos o políticas de control de acceso mal configuradas.

La gestión automatizada de activos proporciona una visibilidad fundamental de lo que está conectado a la red, sus atributos clave e, idealmente, un contexto adicional para la resolución de problemas operativos y la investigación de amenazas. Un inventario automatizado de activos elimina los puntos ciegos al proporcionar visibilidad en tiempo real de los activos OT , las conexiones, las comunicaciones, los protocolos y mucho más.

La plataformaNetworks Nozomi Networks enriquece los perfiles de dispositivos OT e IoT derivados de sensores con información detallada de activos impulsada por IA de nuestro sistema de Asset Intelligence para ofrecer un inventario de activos casi 100% preciso y siempre actualizado.

La supervisión continua en tiempo real de la red y los activos conectados es el eje de la seguridad OT. El enorme volumen de dispositivos OT e IoT con hardware especializado, protocolos poco comunes o patentados y sin funciones de seguridad integradas hace que sean mucho más difíciles de supervisar y gestionar que los sistemas de TI tradicionales.

La supervisión continua abarca funciones cibernéticas clave como el inventario de activos, la inspección profunda de paquetes pasiva y segura, la recopilación activa de datos, la asignación y priorización de vulnerabilidades, y la detección de anomalías y amenazas. Le permite detectar posibles incidentes antes de que afecten a sus operaciones. Si se produce un ataque o accidente, la información de la supervisión continua le ayuda a comprender mejor la magnitud del impacto y cómo responder.

En cualquier entorno tecnológico, la práctica de una higiene básica de ciberseguridad contribuye en gran medida a la resiliencia. Muchas prácticas básicas de ciberseguridad se trasladan de las TI a OT, con mayor énfasis en áreas como la segmentación y la supervisión continua para compensar las oportunidades poco frecuentes de aplicación de parches. Las mejores prácticas incluyen:

Diseñada específicamente para redes industriales, la plataforma Nozomi Networks destaca por su visibilidad a través del inventario automatizado de activos y la supervisión continua.

La visibilidad de lo que ocurre en su red es una piedra angular de la ciberseguridad; no se puede gestionar lo que no se ve. ¿Qué activos están conectados a su red? ¿A Internet? ¿Qué se comunica con qué, utilizando qué protocolos? ¿Quién se conecta, a qué, desde dónde? ¿Hay tráfico no autorizado? ¿Funcionan sus controles y políticas según lo previsto? Ninguna de estas preguntas puede responderse sin visibilidad, lo que implica

En los entornos industriales, la visibilidad de la red no sólo es esencial para la ciberseguridad, sino también para solucionar anomalías operativas y otros problemas. Por ejemplo, detectar anomalías en el tráfico de datos no solo puede indicar una posible intrusión cibernética, sino también el mal funcionamiento de un equipo que requiere atención inmediata.

La plataforma Nozomi Networks utiliza diversos métodos de recopilación de datos, como la supervisión de redes, la supervisión de endpoint , la supervisión inalámbrica y el smart polling, para proporcionar una visibilidad continua de todos sus activos y sus niveles de riesgo, incluso cuando no se están comunicando activamente.

Una vez finalizada la instalación, la plataforma comienza a analizar el tráfico de la red ICS y crea una visualización interactiva que muestra una vista macro de toda la red, así como de cada activo y nodo individual, con la posibilidad de desglosar cualquier endpoint o conexión para ver los atributos detallados:

Este gráfico también proporciona visibilidad de las comunicaciones de red y pondrá de manifiesto cualquier infracción de las políticas de segmentación. Por ejemplo, la plataforma Nozomi Networks puede detectar cuándo los activos críticos están hablando con Internet y cuándo hay reglas de cortafuegos o políticas de control de acceso mal configuradas.

La gestión automatizada de activos proporciona una visibilidad fundamental de lo que está conectado a la red, sus atributos clave e, idealmente, un contexto adicional para la resolución de problemas operativos y la investigación de amenazas. Un inventario automatizado de activos elimina los puntos ciegos al proporcionar visibilidad en tiempo real de los activos OT , las conexiones, las comunicaciones, los protocolos y mucho más.

La plataformaNetworks Nozomi Networks enriquece los perfiles de dispositivos OT e IoT derivados de sensores con información detallada de activos impulsada por IA de nuestro sistema de Asset Intelligence para ofrecer un inventario de activos casi 100% preciso y siempre actualizado.

La supervisión continua en tiempo real de la red y los activos conectados es el eje de la seguridad OT. El enorme volumen de dispositivos OT e IoT con hardware especializado, protocolos poco comunes o patentados y sin funciones de seguridad integradas hace que sean mucho más difíciles de supervisar y gestionar que los sistemas de TI tradicionales.

La supervisión continua abarca funciones cibernéticas clave como el inventario de activos, la inspección profunda de paquetes pasiva y segura, la recopilación activa de datos, la asignación y priorización de vulnerabilidades, y la detección de anomalías y amenazas. Le permite detectar posibles incidentes antes de que afecten a sus operaciones. Si se produce un ataque o accidente, la información de la supervisión continua le ayuda a comprender mejor la magnitud del impacto y cómo responder.